Le nouveau guide Cybersécurité et gestion du risque de CGI et du Governing Institute propose un aperçu du cadre de gestion de la cybersécurité du National Institute of Standards and Technology (NIST)* ainsi que des lignes directrices pour son utilisation. Il s’agit d’un modèle permettant la mise en œuvre et l’exploitation d’un programme de cybersécurité directement lié aux contrôles d’atténuation des risques importants.

Réinventer la cybersécurité grâce au cadre de gestion du NIST

La sécurité dans le secteur financier – De qui relève-t-elle?

En dépit de la réglementation croissante au sein du secteur financier à l’échelle mondiale, la fraude et les risques connexes continuent de croître, et ce, à un rythme effarant. On a récemment cité l’agence Thomson Reuters qui affirme que « la réglementation croissante n’est pas qu’un défi temporaire pour les institutions financières mondiales, il s’agit d’une nouvelle réalité. »

Cybersécurité – Mesures à prendre par les représentants élus et les dirigeants d’organismes gouvernementaux

Lorsque les représentants sont élus ou nommés, ils prêtent serment afin de confirmer leur volonté de bien remplir leurs fonctions. Ce serment consiste à jurer qu’ils feront « du mieux qu’ils pourront » pour représenter ceux qui les ont élus ou nommés, et ce, de manière « honorable et intègre ».

Attributs des chefs de la sécurité de l’information les plus performants

Le rôle du chef de la sécurité de l’information s’est démocratisé et a acquis une importance stratégique au cours des dernières années. Bien que son mandat varie d’une organisation à l’autre, ses fonctions ont connu une importante évolution; d’abord axées sur l’aspect technologique, elles comportent désormais un volet d’affaires et de gestion des risques.

La cybersécurité est la responsabilité de chacun

Nous ne surprendrons personne en affirmant que notre culture est devenue tributaire des technologies. Qu’elles proviennent du secteur public ou privé, toutes les organisations s’en remettent, d’une façon ou d’une autre, à la technologie pour exercer leurs activités. La sécurité de l’information est désormais devenue une priorité.

Renforcer les mots de passe pour assurer la protection des systèmes, tout en préservant la convivialité pour l’utilisateur

Le mot de passe constitue la technologie d’authentification utilisateur la plus courante, mais c’est également la moins sécurisée. Voici quelques éléments à considérer pour rendre votre organisation moins vulnérable tout en continuant d’avoir recours à une authentification fondée sur le mot de passe.

Villes et régions de l’avenir : enjeux de sécurité liés aux innovations mal gérées

Les villes de l’avenir, ou villes intelligentes, sont le théâtre de nombreuses initiatives novatrices. On y conçoit, par exemple, des applications utilisant les données issues de capteurs ou d’autres sources en vue d’améliorer l’expérience des citoyens et les activités gouvernementales. L’augmentation du nombre de sources de données ouvertes permet le développement rapide et à peu de frais de petites applications mobiles. L’heure est propice à l’innovation et celle-ci est rapidement adoptée.

L’écosystème de soins de santé interconnecté exige une nouvelle approche en matière de sécurité

Les cabinets de professionnels de la santé adoptent rapidement des technologies avancées qui sont censées les aider à la fois à traiter les patients et à assurer le maintien des données. Ces solutions sont munies d’une connectivité Internet intégrée ou placée à proximité des patients ne séjournant pas dans un établissement médical de façon permanente.

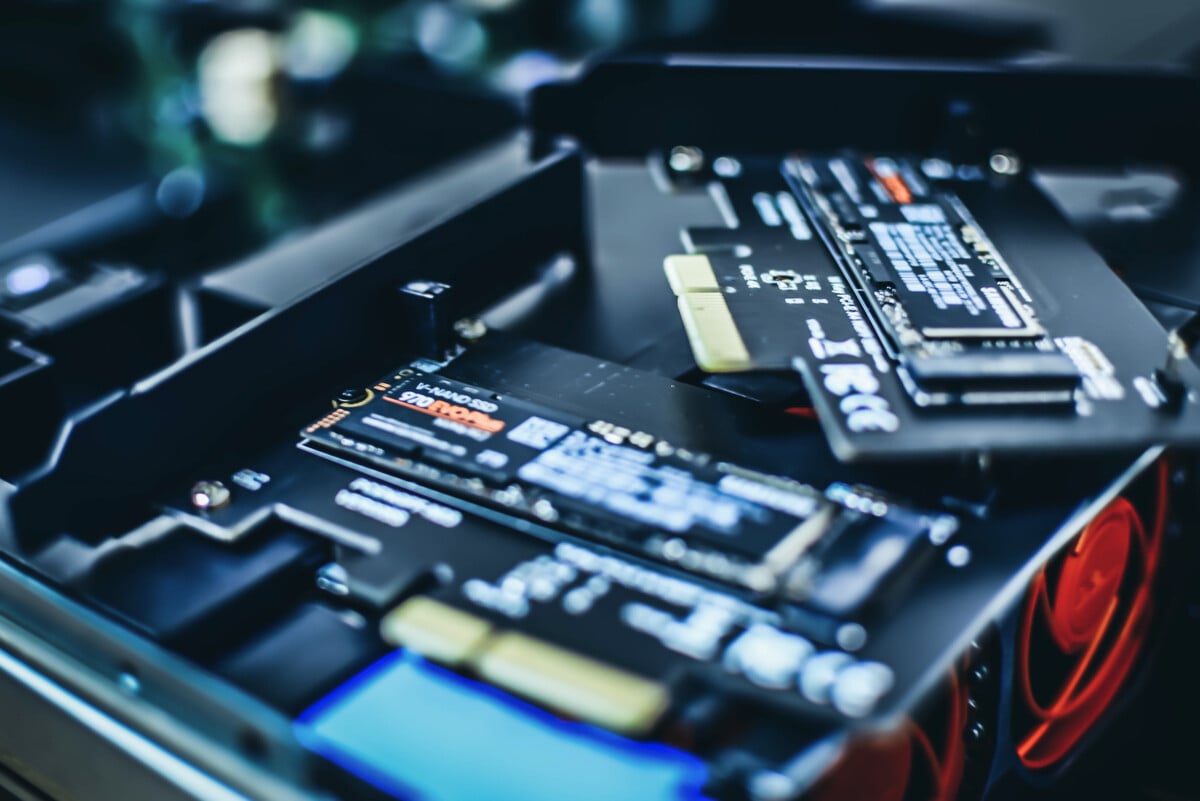

Des modèles infonuagiques réduisant les risques de sécurité

L’essor de l’informatique en nuage a donné lieu à une variété de nouveaux risques de sécurité. Par conséquent, les organisations de tous les secteurs d’activité sont mises au défi de comprendre ces risques et d’adopter une politique complète de sécurité des TI qui tient compte de la dimension infonuagique.

Les menaces internes ne touchent pas uniquement la cybersécurité

Ayant travaillé à l’élaboration de programmes de protection contre les menaces internes pendant près de 30 ans, j’ai pu dénombrer certains mythes et malentendus communs.

La gestion des risques de non-conformité dans le domaine de la cybersécurité : un environnement réglementaire en pleine évolution

Les institutions financières des États-Unis connaissent bien les cyberrisques liés à leurs activités. Cependant, elles doivent maintenant composer avec un nombre croissant de risques de non-conformité réglementaire dans le domaine de la cybersécurité.

La cybersécurité s’invite au conseil : 7 étapes pour améliorer la cybergouvernance

Le concept de cybersécurité n’est pas nouveau, mais la dépendance croissante des entreprises aux systèmes en réseau et à l’Internet est un phénomène relativement récent. Nous devons également prendre en considération l’évolution rapide des menaces de cybersécurité et les enjeux pour les organisations évoluant dans le monde numérique d’aujourd’hui. Des incidents très médiatisés et l’intervention croissante des gouvernements sensibilisent les dirigeants d’entreprise à l’étendue et aux répercussions potentielles des atteintes à la cybersécurité.

Les automobiles connectées de prochaine génération exigent une base de sécurité robuste

Les automobiles connectées exigent la même attention au détail que tout autre élément d’un réseau d’entreprise. Il n’y avait auparavant aucune raison de s’attarder aux communications extérieures du véhicule puisque tous les systèmes de commande électronique des voitures étaient internes. Cependant, la tendance d’ajouter des fonctions d’infodivertissement aux systèmes internes ayant donné lieu à un accès Internet à l’intérieur des voitures, les constructeurs doivent repenser leur façon de composer avec les cybermenaces externes.

L’importance du rôle des assureurs pour l’amélioration des normes de cybersécurité

L’augmentation des coûts des attaques de cybersécurité ainsi que du nombre d’incidents signalés suscite une demande accrue pour l’assurance de la cybersécurité, ou cyberassurance. On note également un nombre croissant d’exclusions liées à la cybersécurité dans les domaines de l’assurance de la responsabilité civile des administrateurs et des dirigeants ainsi que de l’assurance de la responsabilité civile professionnelle.

Protéger les assureurs

Les fournisseurs d’assurance doivent composer avec des charges de plus en plus importantes pour assurer l’intégrité des réclamations à traiter ainsi que des données sensibles en leur possession. L’analyse de données joue un rôle croissant à cet égard et permet aux assureurs de protéger leur organisation comme la santé de leurs membres.

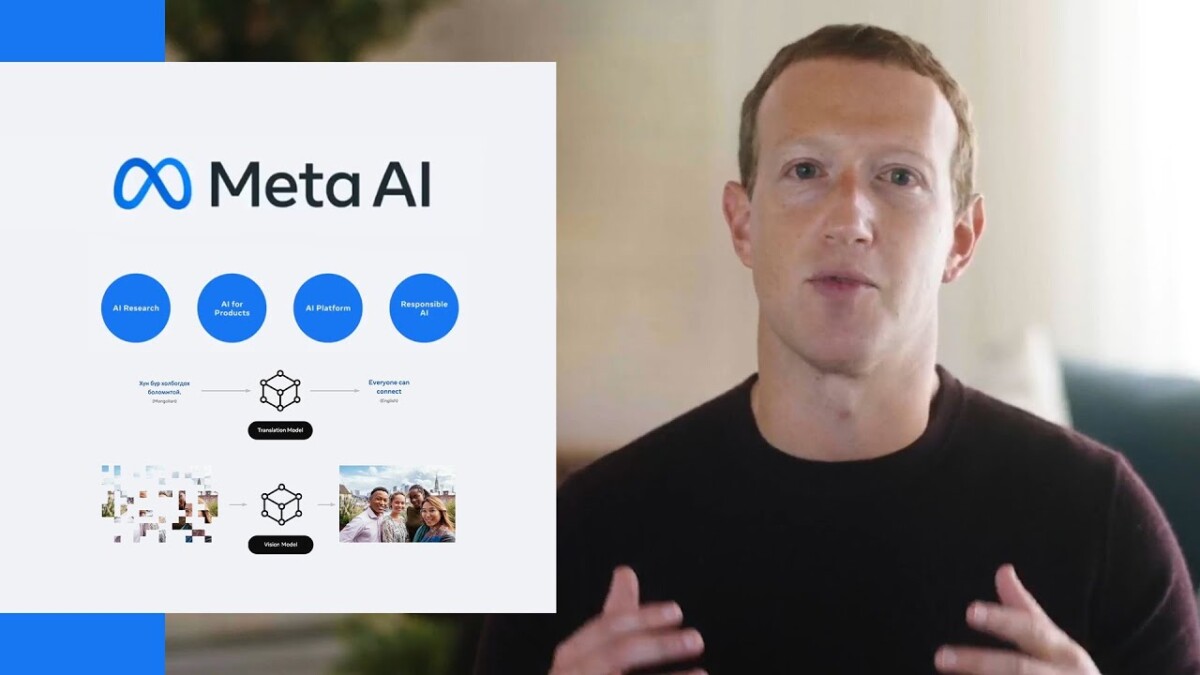

Transformer les activités traditionnelles en vue de l’organisation de demain

L’analyse CGI Global 1000 regroupe des conclusions et perspectives issues de conversations en personne avec 1 000 hauts dirigeants des fonctions d’affaires et informatiques. Dans ce billet de blogue, ainsi que dans les prochains, nous aborderons des enjeux précis de cybersécurité mis en lumière dans le cadre de ces conversations.

Sécurité infonuagique et atteinte d’objectifs de conformité – Leçons apprises*

Lorsque de l’information ou des applications sont désignées comme essentielles, une organisation devrait immédiatement comprendre que ces systèmes exigent les plus hauts degrés de sécurité, et donc d’importants investissements pour les protéger contre les attaques malveillantes.

L’écosystème de soins de santé interconnecté exige une nouvelle approche en matière de sécurité

Les cabinets de professionnels de la santé adoptent rapidement des technologies avancées qui sont censées les aider à la fois à traiter les patients et à assurer le maintien des données. Ces solutions sont munies d’une connectivité Internet intégrée ou placée à proximité des patients ne séjournant pas dans un établissement médical de façon permanente.

Des modèles infonuagiques réduisant les risques de sécurité

L’essor de l’informatique en nuage a donné lieu à une variété de nouveaux risques de sécurité. Par conséquent, les organisations de tous les secteurs d’activité sont mises au défi de comprendre ces risques et d’adopter une politique complète de sécurité des TI qui tient compte de la dimension infonuagique.

Les menaces internes ne touchent pas uniquement la cybersécurité

Ayant travaillé à l’élaboration de programmes de protection contre les menaces internes pendant près de 30 ans, j’ai pu dénombrer certains mythes et malentendus communs.